Hackers exploram site falso da Bitdefender para distribuir três programas maliciosos simultaneamente, demonstrando como criminosos agora constroem ferramentas de ataque personalizadas a partir de componentes disponíveis gratuitamente.

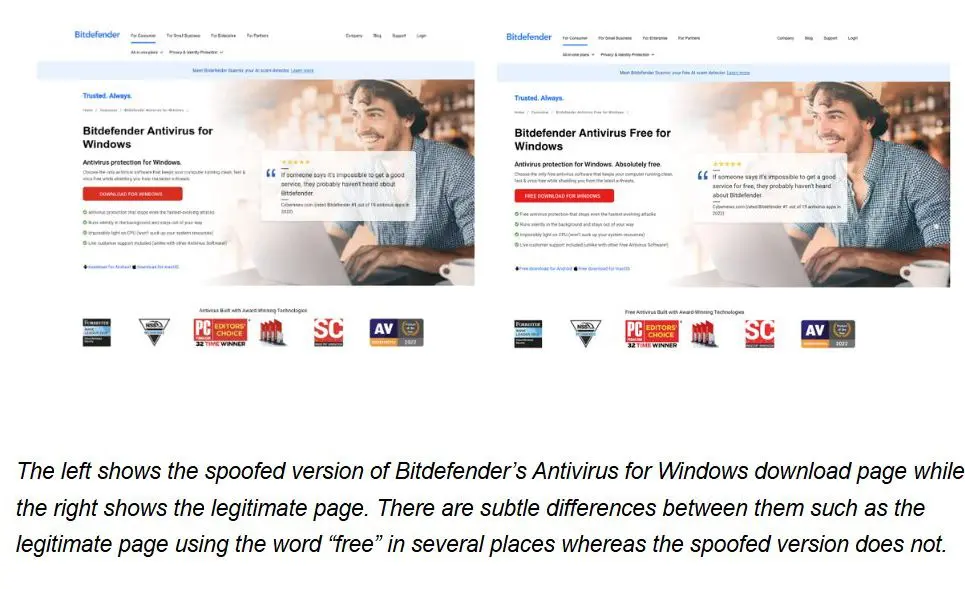

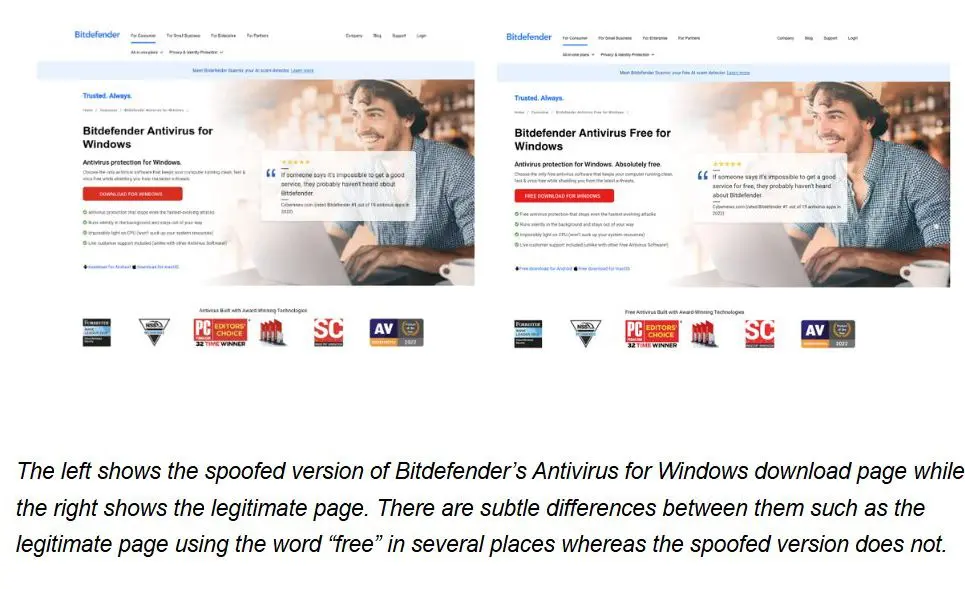

O site malicioso “bitdefender-download[.]com” copia a página legítima de download de antivírus da Bitdefender para enganar usuários a instalar malware VenomRAT, StormKitty e SilentTrinity. Pesquisadores da DomainTools Intelligence descobriram a campanha no final de maio de 2025.

“Esta campanha ressalta uma tendência constante: atacantes usam malware sofisticado e modular construído a partir de componentes de código aberto”, disseram pesquisadores da DomainTools. “Esta abordagem de ‘construa seu próprio malware’ torna esses ataques mais eficientes, furtivos e adaptáveis.”

Aparecendo quase idêntico à página oficial de download da Bitdefender, o site falso dispara download de arquivo malicioso de servidores Amazon S3 quando usuários clicam no botão “Download para Windows”.

Source: DomainTools Intelligence

Usuários recebem arquivo ZIP contendo “StoreInstaller.exe”. Este executável agrupa três ferramentas de ataque separadas que trabalham juntas. VenomRAT fornece acesso remoto ao sistema. StormKitty rouba senhas e informações de carteiras de criptomoedas. SilentTrinity mantém controle oculto de longo prazo.

Cada componente de malware vem de projetos de código aberto disponíveis para qualquer pessoa online. VenomRAT originou-se como versão modificada do Quasar RAT. Tanto StormKitty quanto SilentTrinity usam frameworks de código publicamente disponíveis.

Esta abordagem modular permite que criminosos montem rapidamente ferramentas de ataque poderosas sem habilidades avançadas de programação. Eles podem misturar e combinar componentes baseados em alvos e objetivos específicos.

Pesquisadores rastrearam múltiplas amostras de malware para os mesmos atacantes usando servidores de comando e controle compartilhados. O servidor principal opera no endereço IP 67.217.228.160 na porta 4449.

O site falso da Bitdefender conecta-se a outros sites fraudulentos visando instituições financeiras. Domínios relacionados imitam páginas de login do IDBank armênio, Royal Bank of Canada e Microsoft.

“Estes criminosos estão atrás do seu dinheiro suado, visando suas contas bancárias e carteiras de criptomoedas com páginas de login falsas e malware disfarçado como software seguro”, alertou a DomainTools.

O ataque demonstra como o cibercrime tornou-se mais acessível através de ferramentas de código aberto. Embora pesquisadores de segurança possam identificar estes componentes mais facilmente, criminosos beneficiam-se de desenvolvimento e implantação mais rápidos.

O Google Chrome agora sinaliza o link de download malicioso, impedindo a maioria dos usuários de acessar o software falso. A Bitdefender confirmou que o site fraudulento não é operado pela empresa e disse estar trabalhando para desativá-lo.

Especialistas em segurança recomendam baixar software apenas de sites oficiais e fontes verificadas. Usuários devem verificar endereços de sites cuidadosamente, especialmente para páginas bancárias e de login.